¿Qué es Una Contraseña en Informática?

Qué es una contraseña en informática. Si tienes alguna inquietud recuerda contactarnos a través de nuestras redes sociales, o regístrate y déjanos un comentario en esta página. También puedes participar en el WhatsApp. Si usas Telegram ingresa al siguiente enlace.

La contraseña en informática, representa una forma de controlar la información importante y confidencial, almacenada en cualquier dispositivo tecnológico. Si desea saber más acerca de ello, le invitamos a continuar con la lectura de este importante artículo.

Índice

Contraseña en Informática

¿Qué es una contraseña en informática? Es una manera de autentificación que emplea información confidencial o secreta con el fin de supervisar el acceso a un recurso. Esta clave o código de acceso tiene que permanecer en secreto para quienes no están autorizados a tener libre ingreso a un determinado programa o archivo.

Se solicita la contraseña en informática a quienes pretendan obtener la información, si la saben y tienen el camino libre para llegar a ella o no la conocen, se les permite o deniega el permiso para entrar, según sea el caso.

Origen

El uso de códigos de acceso se origina en la antigüedad. Los guardias que custodiaban una plaza solicitaban la “contraseña” a quien quería entrar en una zona determinada. Únicamente se le permitía el acceso a la persona que la sabía. Asimismo, se utilizaba durante las patrullas nocturnas para poder localizar a un integrante del mismo bando y no ser mezclado con un adversario.

Tecnología

Durante la era tecnológica, es habitual el uso de claves para acceder a sistemas operativos informáticos con protección, celulares, equipos de decodificación de televisión con cable, cajeros automáticos, entre otros.

Una computadora común puede utilizar una contraseña en informática para una gran variedad de finalidades, entre ellas el ingreso a las cuentas de los distintos usuarios, la entrada a los servidores de correo electrónico, el acceso a las bases de datos, a las redes y a las páginas web e inclusive para la lectura de las noticias en los distintos periódicos electrónicos.

En el idioma inglés existen dos nombres distintivos para las contraseñas: Password y pass code, es decir palabra de acceso y código de acceso, el primero no implica obligatoriamente el uso de una palabra existente.

Origen

No obstante, es normal que se utilice una palabra conocida o fácil de recordar por el usuario, mientras que el primero se asocia también al uso de códigos alfanuméricos llamados “PIT – Personal Identification Text“, el segundo suele estar relacionado con el uso de un código numérico conocido como “PIN – Personal Identification Number“. Lo mismo ocurre en el mundo hispanohablante, donde a veces se utilizan las contraseñas de forma indistinta.

Balance Entre Seguridad y Comodidad

Es cierto que, salvo excepciones, mientras más fácil sea memorizar una contraseña en informática, mayor será la posibilidad de que un asaltante la pueda adivinar. Esto significa que si cualquier fuente de información se encuentra resguardada por una determinada clave, la protección se aumenta con el correspondiente crecimiento de la incomodidad para los usuarios.

El grado de seguridad es intrínseco en una determinada política de contraseñas, en la cual intervienen varios aspectos que se comentarán más adelante. No obstante, no hay un método exclusivo que sirva para establecer un equilibrio apropiado entre la seguridad y la conveniencia del acceso directo en primer lugar.

Sistemas

Algunos de los sistemas con protección por medio de una contraseña en informática representan apenas un riesgo para los usuarios si se divulgan, por ejemplo, el de una clave que facilita el uso de la información de un sitio web libre. En cambio, otros suponen un moderado peligro financiero o para la integridad de la persona, como una contraseña para entrar en el correo electrónico o en el teléfono móvil.

Sin embargo, en otras ocasiones, el hecho de que se revele la contraseña en informática puede tener graves consecuencias. Es el caso, sobre todo, de las dificultades para acceder a los registros de los programas de tratamiento del sida o al dominio de las centrales eléctricas.

Seguridad de un Sistema de Contraseñas

Los sistemas protegidos por contraseña en informática se caracterizan por varios elementos de seguridad. Es necesario que el sistema esté concebido para comprobar la eficacia de la seguridad. Estos son algunos aspectos de la gestión de contraseñas que deben tenerse en cuenta:

Posibilidades de Adivinarla o Inventarla

La probabilidad de que un intruso pueda suministrar una palabra clave que haya acertado, es un elemento determinante para la seguridad de un sistema informático. Es por eso que algunos de ellos establecen un tiempo límite tras un reducido porcentaje de fracasos en el proceso de facilitar la contraseña.

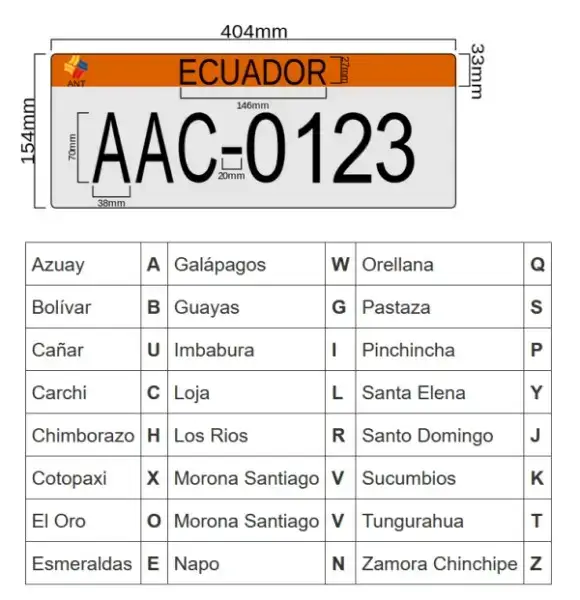

En ausencia de otras debilidades, estos sistemas podrían ser suficientemente seguros utilizando claves sencillas, siempre que no se adivinen fácilmente, lo cual se pudiera lograr al no colocar datos conocidos como nombres de familiares o de animales domésticos, matrículas de automóviles o claves de acceso simples como “administrador” o “1234”.

Sistemas

Sin embargo, otros sistemas conservan o envían una pista como recordatorio de la palabra de paso, de modo que la misma puede ser decisiva para el acceso de un atacante. En este caso, el delincuente tratará de proporcionar contraseñas con frecuencia y a un ritmo elevado, tal vez utilizando referencias de uso común muy conocidas.

Por eso es importante e indispensable plantearse ¿Qué significa una contraseña en informática? En este sentido, también es necesario tener en cuenta que las palabras claves que se utilizan para generar llaves criptográficas, por ejemplo, para el cifrado de los discos o para la seguridad del wifi, están expuestas a un alto nivel de violación, por lo que en estos casos se necesita crearla con menos posibilidades de acceso.

Formas de Almacenarlas

Algunos sistemas guardan las contraseñas como expedientes de texto. Cuando un pirata informático consigue acceder al archivo que las almacena, todas ellas se ven afectadas. Para algunos usuarios que utilizan diferentes cuentas, éstas se verán igualmente comprometidas.

No obstante, los mejores sistemas de seguridad guardan las contraseñas en forma de protección criptográfica, de de tal modo, que el ingreso a la misma será más complicado para quienes accedan de manera interna al sistema, a pesar de que la validación sigue vigente.

Código Hash

El esquema criptográfico habitual conserva sólo el fragmento de la contraseña en informática encriptada, lo que se conoce como “hash”. Al introducir la palabra clave en este sistema, se generará el código hash de la misma por medio de un algoritmo y si el producido se corresponde con el valor guardado, se dará acceso al usuario.

Texto encriptado

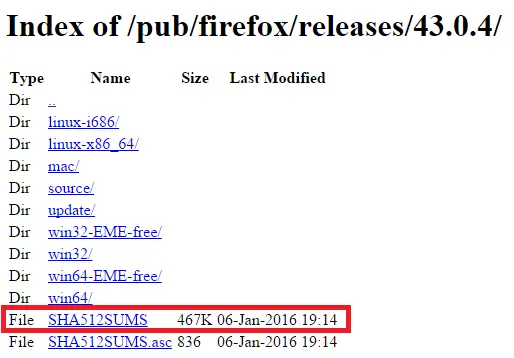

El texto encriptado de la contraseña en informática se genera mediante el empleo de una función cifrada que utiliza la clave y, generalmente, otro tipo de valor que se denomina “sal”. Este método evita que los agresores puedan crear una lista de símbolos para las contraseñas más habituales. Las formas de criptografía que más se utilizan son MD5 y SHA1. En los primeros sistemas Unix se empleaba una versión adaptada de DES.

Accesibilidad de la Palabra Clave

Existe una gran cantidad de listas largas de posibles palabras de acceso en muchos idiomas, que son ampliamente accesibles y las herramientas probarán diferentes alternativas para demostrar con su aparición la fuerza relativa de las distintas factibilidades de contraseñas frente a los ataques.

Desgraciadamente, hay un dilema esencial entre el empleo de estas prácticas y la exigencia de un desafío de autenticación, para ello es preciso que las dos partes lleguen a descubrir el secreto que se ha intercambiado, es decir, la contraseña y que el servidor consiga obtener el secreto almacenado.

En los sistemas Unix, cuando se realiza una verificación a distancia, el mencionado secreto se convierte en la expresión básica de la contraseña en informática, y no en la propia clave; si un pirata puede conseguir una réplica de la expresión elemental de la misma, podrá entrar en el sistema de forma independiente, sin haber tenido que averiguar cuál era la clave original.

Método de Retransmisión Al Usuario

Las contraseñas están expuestas a las interferencias durante su transmisión a la máquina de autenticación o al usuario. Si se transmite la contraseña como una señal de electricidad a través de un cableado no seguro desde el punto de entrada del consumidor hasta el sistema central que gestiona la base de datos de claves, puede ser interceptada a través de métodos de conexión de red ajenos.

Sin embargo, si se manda por Internet, todo aquel que sea capaz de visualizar los paquetes de información que contengan la contraseña puede espiarla sin que haya ninguna posibilidad de detectarla. No obstante, los módems de cable pueden ser más vulnerables a las grabaciones que los DSL, las conexiones telefónicas, y la Ethernet podrían estar sujetas o no a espionaje.

Así que, especialmente en lo que respecta a la elección del Hardware y el sistema de cableado de la red. Hay organizaciones que se han dado cuenta de un aumento considerable de las cuentas secuestradas tras la conexión de los usuarios a través de enlaces por cable.

Interceptación

El peligro de interceptación de las contraseñas enviadas por medio de Internet se puede reducir si se utiliza un sistema de seguridad de la capa de transporte “TLS – Transport Layer Security“, antes llamado “SSL” integrado en numerosos navegadores de la red. La mayor parte de los navegadores presentan un icono de bloqueo de acceso cerrado cuando TLS está en funcionamiento.

Procedimientos Para Cambiarlas

Generalmente un sistema debería proporcionar alguna forma de modificar las contraseñas, bien sea porque el usuario presuma que la misma ha sido violentada o también como una acción preventiva. En caso de que haya sido incorporada al sistema sin codificación, la seguridad pudiera haber desaparecido inclusive, previo a la instalación en la base de datos.

Ahora bien, si la nueva clave fue descifrada a un empleado de extrema confianza, se obtendría alguna ganancia al respecto. Algunos sitios web mantienen la alternativa de memorizar la contraseña de cualquier usuario de una forma no encriptada, al enviársela vía correo electrónico.

Por otro lado, cada vez se utilizan más los sistemas de gestión de la identidad para facilitar la sustitución de las contraseñas extraviadas. La comprobación de la identidad del usuario se efectúa mediante una serie de interrogantes que se cotejan con los almacenados. Entre las preguntas típicas se encuentran las siguientes: “¿Dónde nació?”, “Diga el nombre de su película favorita”, “¿Cómo se llama su mascota?”.

Respuestas

A menudo, las contestaciones a estas cuestiones son fáciles de adivinar, de averiguar con una pequeña investigación o de conseguir a través de estafas de manipulación social. Aunque se ha advertido a un gran número de usuarios sobre la necesidad de no divulgar nunca su contraseña, sólo unos pocos piensan que el propio nombre de su peli favorita exige este tipo de seguridad.

Longevidad de Una Contraseña

El forzar a los usuarios a que modifiquen su palabra clave, de manera frecuente, bien sea mensual o semestralmente, o quizás en lapsos mucho más seguidos, garantiza que una contraseña correcta, valedera en manos de una persona equivocada sea en ocasiones totalmente inútil.

Sistema operativo

Existe una gran cantidad de sistemas operativos que proporcionan esta alternativa, aunque se considere universal. Por lo tanto, los beneficios de protección son altamente limitados ya que los intrusos mayormente sacan ventaja de una contraseña desde el mismo instante en que es descubierta.

Asimismo, en un gran número de casos, específicamente en las cuentas de los administradores o las denominadas “raíz”, cuando un cracker ha obtenido libre acceso, es posible que realice modificaciones al sistema operativo, que le faciliten ingresar al mismo en otras oportunidades, aún cuando la contraseña original se haya vencido.

Apresurar los cambios de las contraseñas de manera constante, ocasiona que los usuarios olviden la que han creado recientemente, lo cual genera la necesidad de implementar códigos en sitios que se encuentren a simple vista o que puedan volver a utilizar una anterior.

Evidentemente, eso impide cualquier medida de seguridad, ya que este tipo de medida amerita una mayor consideración de los elementos humanos que pudieran interferir en el proceso de revelación de la clave respectiva.

Número de Usuarios Por Cada Contraseña

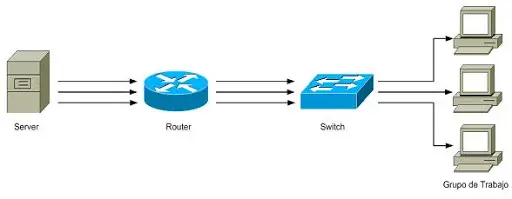

A veces, una sola contraseña en informática es la que regula el acceso a un determinado dispositivo, por ejemplo, en el caso de una red de enrutadores o de un teléfono celular. Pero en el interior de un sistema informático, se acostumbra a guardar una contraseña por cada nombre de usuario, lo que permite identificar todos los intentos de conexión, salvo, claro está, si los usuarios comparten la misma clave.

En estos casos, un posible usuario deberá facilitar un determinado nombre y una contraseña en informática. Para ello, el potencial candidato debe introducir un código de acceso y una palabra clave que coincidan con el guardado para su uso. Lo mismo ocurre con los cajeros automáticos, con la salvedad de que se trata del número de cuenta almacenado en la tarjeta del cliente, y el PIN suele ser muy corto, de 4 a 6 dígitos.

Contraseña

De igual forma la asignación de contraseñas por separado a cada uno de los usuarios de un sistema, resulta más positivo que crear una compartida. Generalmente, esto sucede porque muchas personas están decididas a revelar una clave de este tipo, que fue destinada única y exclusivamente para su uso.

De tal modo que las claves individuales para cada usuario son fundamentales si y solo si son responsables de sus actividades, como por ejemplo en los casos de operaciones financieras o consultas de historias médicas.

Diseño de Software Protegido

Existen diversas técnicas comúnmente utilizadas prácticamente para mejorar la seguridad de los sistemas o software asegurados a través de distintas contraseñas que contemplan lo siguiente:

- Evitar colocar la contraseña en informática repetidamente en la pantalla al momento de ingresar al sistema.

- Aceptar contraseñas con el límite de caracteres adecuados, como mínimo 8.

- Establecer criterios para la creación de las claves las cuales deben contener algún carácter especial y un dígito.

- Recomendar el ingreso de la contraseña, luego de un tiempo de suspensión.

- Fijar una política para el diseño de las contraseñas, con el objeto de proteger las más importantes.

- Exigir el cambio periódicamente.

- Asignar contraseñas aleatoriamente.

- Proporcionar una alternativa en caso del uso del teclado.

- El cambio de contraseña deberá ser comprobado, de manera tal que no tenga similitud alguna con las anteriores.

Seguridad de Contraseñas Individuales

Es importante reconocer que existen múltiples factores que intervienen en la seguridad de las contraseñas individuales, entre ellas se puede considerar el hecho que alguna pueda ser violentada o sea sumamente débil y muy fácil de averiguar.

Probabilidad de Ser Descubierta

Una gran cantidad de estudios efectuados en cuanto a la producción de sistemas informáticos, han venido señalando por décadas y de manera constante, que aproximadamente un 40% de las contraseñas creadas por los usuarios se descubren con facilidad.

La mayoría de las veces las personas no acostumbran a modificar las contraseñas que ya están predeterminadas en algunos sistemas de seguridad. Todas ellas, se encuentran a disposición de los usuarios en la red de Internet.

Datos

Se puede descubrir una contraseña si la persona escoge un dato que sea sencillo de conocer, por ejemplo el número de identificación o de cuenta de un estudiante, el apellido, de su novio, la fecha de cumpleaños, su número de teléfono, entre otros.

Hoy en día, los detalles personales de los individuos se pueden obtener de diversas maneras, muchas de las cuales están en Internet y, a menudo es posible obtenerlos por medio de técnicas de ingeniería social, como por ejemplo, comportarse igual a un trabajador social que está realizando encuestas.

Igualmente, se puede decir que una contraseña tiene alto grado de vulnerabilidad si existe la posibilidad de conseguirla en un listado o a través de un diccionario electrónico.

Ensayos

En los ensayos aplicados en sistemas vivos, los ataques de diccionario tienen éxito de forma sistemática, de manera que el software empleado en este tipo de asalto ya está disponible para numerosos sistemas.

Por otra parte, una clave muy corta, seleccionada tal vez por comodidad, es mucho más vulnerable si un pirata informático logra obtener la versión codificada de la misma. Los ordenadores son ahora lo relativamente rápidos para probarlas todas en orden alfabético y que tengan menos de 7 caracteres.

Contraseña Débil

Una clave débil podría ser una muy corta o la predefinida, o una que se pueda adivinar con rapidez consultando una serie de vocablos que se pueden localizar en los diccionarios, los nombres propios, las palabras derivadas de las variaciones del apellido del usuario.

La contraseña robusta tiene que ser lo significativamente larga, aleatoria o producida solamente por el usuario que la ha escogido, de forma que su “adivinación” exija mucho tiempo y esfuerzo.

La duración de ese periodo “demasiado largo” dependerá del agresor, de sus medios, de la sencillez con la que se pueda averiguar la contraseña y de la relevancia de la misma para el atacante.

Clave

Así, la palabra clave de un estudiante podría no merecer más que unos pocos segundos en el computador, en cambio, la contraseña para ingresar al control de una transacción de dinero desde el sistema de un banco puede valer la pena por varias semanas de dedicación al computador.

Por otra parte, “Fuerte y débil” tienen un solo significado en comparación con otras tentativas de conocer la contraseña de un usuario, bien sea por una determinada persona que lo identifica plenamente o un ordenador que usa un sinfín de combinaciones.

Alteraciones

Es en este contexto, donde los términos podrían tener una definición considerable, hay que reconocer que una contraseña fuerte puede ser fácilmente robada o truqueada por medio de la alteración del historial de un teclado y grabada a través de la utilización de herramientas y aparatos de comunicación o también escritas en notas dejadas frecuentemente por olvido.

- Administrador.

- 1,2,3,4.

- Nombre del usuario.

- Fechas importantes, ubicadas en bases de datos o en diccionarios.

Contraseñas Fuertes

- tastywheeT34.

- partei@34.

- #23kLLflux.

Estas contraseñas poseen las características requeridas y además tienen combinaciones de letras mayúsculas y minúsculas de dígitos y símbolos. Jamás podrán hallarse con facilidad, ya que su búsqueda puede resultar poco práctica en la mayoría de los casos.

Sistemas

En algunos sistemas no se admiten símbolos como #, @ y ! en las contraseñas y resultan más difíciles de localizar en determinados teclados concebidos para ciertos países. Generalmente, en estos casos, añadir uno o dos caracteres, bien sea una letra o un número es posible que ofrezca una seguridad suficiente.

En consecuencia, es indispensable destacar que el método que suele ser más efectivo para crear contraseñas, es seleccionando una cantidad de caracteres al azar, aún cuando son las más difíciles de memorizar. Unos cuantos usuarios emplean frases o vocablos compuestos que incluyen letras seleccionadas aleatoriamente como por ejemplo las iniciales de determinadas palabras.

Probabilidad Ser Recordada

Existe otra forma de crear contraseñas que resulten más sencillas de recordar cómo utilizar sílabas o palabras al azar.

A veces se aconseja utilizar memorias personales, es decir, aquellos datos o elementos que son memorables para una determinada persona, pero no para otras. Ejemplo: la contraseña yt21cvpppv es complicada a la hora de recordarla, pero se desprende de la frase relacionada “cuando fue a París por primera vez”, posiblemente muy fácil de recordar para el usuario que vivió esa experiencia.

Usuario

No obstante, si la visita a París por primera vez fue un evento muy trascendental para un usuario en específico, es posible que alguien más que lo conozca y se entere de lo relevante que fue ese viaje para él o ella pueda acertar con mayor o menor facilidad la contraseña, por lo que no sería una elección razonable para utilizarla como contraseña.

Las contraseñas que resultan ser mucho más seguras son aquellas que están compuestas con caracteres seleccionados aleatoriamente, y son además bastante largas, inclusive contienen símbolos y letras mayúsculas y minúsculas, haciéndolas muy difícil de recordar.

Tipo de contraseña

Obligar a los usuarios a emplear contraseñas creadas “al azar” mediante el sistema garantiza que la misma no guardará ninguna relación con el usuario y, en consecuencia, no se hallará en ningún diccionario.

Algunos sistemas operativos incorporan esta opción. A pesar de ser beneficiosa para la seguridad, muchos de los usuarios eluden este tipo de prácticas y la colaboración de las personas es, por lo general, fundamental para un sistema de seguridad.

A menudo se advierte a los usuarios de ordenadores que no escriban nunca la contraseña en ningún sitio, sin excepción, y que no la utilicen para varias cuentas. Estas afirmaciones, que en principio parecen acertadas, no tienen una vinculación con la realidad de un usuario de computadora, quien podría poseer varias cuentas con una sola clave.

El resultado no deseado es que un gran número de usuarios eligen claves débiles, hasta para las cuentas principales, y acaban empleando la misma contraseña para todas y cada una de ellas.

¿Cómo Recordarla?

Si por casualidad el usuario escribe las contraseñas en algún lugar para poder recordarlas más tarde, no deben guardarse en sitios evidentes como por ejemplo en cuadernos, debajo de los teclados, en el dorso de las fotografías, entre otros. En este sentido, el sitio menos aconsejable es una nota adherida al ordenador.

Las casillas con cerradura para los objetos de valor constituyen una alternativa más adecuada para proteger la información relevante, como las contraseñas. Hay programas informáticos para equipos manuales, palmtops, ordenadores portátiles muy pequeños, que guardan las palabras clave de numerosas cuentas de forma encriptada.

Igualmente, se puede escoger una sola contraseña para las pequeñas cuentas, y otras más estrictas para un número menor de solicitudes significativas, como las cuentas bancarias en línea.

¿Cómo Pueden Ser Descubiertas?

Las contraseñas son susceptibles de ser descubiertas a través de la búsqueda en la web, el hurto, el chantaje, las amenazas u otros métodos. La exploración de basureros ha demostrado ser provechosa en aquellas situaciones donde los detalles importantes se descartan sin la suficiente prudencia como se ha demostrado recientemente con el robo de identidades.

El número de caracteres de una contraseña no sólo puede averiguarse espiando la consola del usuario, sino también contabilizando el número de clics al teclear una contraseña.

Las investigaciones realizadas por IBM en 2004, indican que cada una de las teclas de un ordenador tiene un sonido particular, lo cual hace posible escribir los mensajes, incluidos los de las contraseñas, de forma que puedan recuperarse analizando las grabaciones de un equipo de sonido o de un micrófono acústico.

La obtención de contraseñas mediante la utilización de la psicología de los usuarios representa un ejemplo de ingeniería social. El agresor puede llamar por teléfono a un determinado individuo y decirle: ” Hola, le habla el departamento de Gestión de Sistemas. Por favor, ¿Podría proporcionarme su contraseña para que pueda continuar?”.

El director de sistemas y otro personal de apoyo técnico no necesitan conocer la clave de acceso de un usuario para poder realizar su trabajo. Como los administradores de estos métodos con privilegios de raíz o hasta sus superiores son capaces de cambiar las contraseñas de los distintos usuarios sin su permiso, tampoco tienen que pedirlas. Por otra parte, se abstendrán de preguntar por ellas, justamente porque no desean adquirir el hábito de divulgarlas a nadie.

Otras Alternativas para Control de Acceso

Las múltiples formas que tiene una contraseña informática reutilizable de vulnerar la seguridad han hecho que se pongan a punto otras técnicas. Lamentablemente, no hay ninguna que pueda ser utilizada por todos los usuarios que buscan una alternativa más segura.

Contraseñas de un Solo Uso

Una contraseña informática de un solo uso OTP , por sus siglas en inglés a “One-Time Password” es aquella que se considera válida para una sola autenticación. La OTP, resuelve una serie de deficiencias asociadas a la clave de acceso convencional o estática. La desventaja más importante de las OTP es que, a pesar de los códigos estáticos, éstas no son vulnerables a los intentos de REPLAY o mejor llamados repetición.

También hace que el sistema sea más robusto frente a los atentados de fuerza bruta, ya que con cada cambio de contraseña, los intentos de romper la anterior no sirven de nada y se tiene que volver a comenzar.

Esto implica que un eventual infractor que consiga registrar una OTP ya empleada para acceder a un servicio o efectuar una operación no podrá aprovecharse de ella, puesto que ya no será considerada válida. Como aspecto más negativo, las OTPs resultan difíciles de emplear en humanos, porque no pueden memorizarlas todas. Por ello, se precisa una mayor tecnología para su funcionamiento.

Disponer de contraseñas que únicamente son efectivas una vez, hace que los eventuales ataques sean infructuosos. Sin embargo, se han generalizado en la actividad bancaria personal en línea, denominada en inglés TAN. Como la mayoría de los clientes sólo efectúan un reducido número de operaciones a la semana, el empleo de claves de un solo uso no ha generado descontento entre los usuarios en estos casos.

Símbolos de seguridad: Son similares a las contraseñas puntuales, aunque el valor a ingresar figura en un pequeño F.O.B., y se modifica cada minuto.

Contraseñas Shadow

Shadow es un programa informático para mejorar el sistema de contraseñas proporcionando algunas ventajas respecto al almacenamiento de claves convencional, anterior en Unix y Linux. Dentro de las versiones más recientes de Linux tampoco es imprescindible su instalación, pues ya viene incluido.

El programa Shadow suprime las claves secretas codificadas del fichero /etc/passwd, que obligatoriamente puede ser leído por todo el mundo, y las sitúa en el archivo /etc/shadow el cual sólo puede ser leído por el root. Para activar las contraseñas escondidas de los grupos existen los comandos pwconv y grpconv.

Ventajas

Las ventajas incluyen una encriptación mucho más fuerte, por eso, existe la posibilidad de conseguir más información acerca de la validez de las contraseñas, de controlar el tiempo que puede mantenerse una clave sin modificaciones antes de que el usuario tenga que transformarla, y la oportunidad de utilizar el archivo /etc./login.defs para aplicar la política de seguridad, sobre todo en lo que se refiere a su efectividad.

Controles de Acceso

Se fundamentan en la dominante criptografía pública, es decir, SSH. Las llaves requeridas son excesivamente voluminosas para ser memorizadas y deben guardarse en un ordenador local, en un dispositivo de seguridad o en un aparato de memoria portátil, como un pendrive o un disquete.

Métodos Biométricos

Posibilitan la personalización basada en las características individuales no modificables, aunque en la actualidad presentan altos índices de error y requieren hardware adicional para la exploración de las características del cuerpo, por ejemplo, las huellas dactilares, el iris de los ojos, entre otros.

Un ejemplo de ello es la aplicación móvil OneID, concebida para los sistemas de Inicio de Sesión Único.2. Hay una agrupación de compañías llamada Fido Alliance que se dedica a ofrecer y suministrar este tipo de soluciones. Un ejemplo es YubiKey, fabricado por Yubico, una empresa asociada a la Fido Alliance.2

Verificación de Dos Pasos

Se trata de la utilización de un segundo código, el cual se remite mediante una llamada o un SMS a un teléfono celular, proveído previamente por la persona usuaria. De esta forma quien puede ingresar a la cuenta es aquel que posea la contraseña y el móvil al que será enviado el respectivo código.

No obstante, hay que señalar que existe un inconveniente con este tipo de metodología de ingreso por cuanto está supeditado a la disponibilidad del teléfono y en caso de extravío, robo o se encuentre en un sitio donde no haya cobertura no se pudiera obtener el segundo código para poder accesar.

Para darle solución a este problema, se hace necesario mantener registrado un dispositivo confiable que no exija ningún otro código y que permita a su vez deshabilitar la comprobación de dos pasos. Los sitios de Internet que utilizan este método para poder ingresar son Facebook y Google.

Mediante Dispositivos Móviles

Hay aplicaciones que ofrecen la posibilidad de enviar una clave codificada por medio de un equipo o teléfono celular a un ordenador de escritorio. Esta contraseña puede ser reconocida fácilmente, como por ejemplo la creada por la empresa “Cleff ” y también la conocida como “Launchkey”.

A Través de Ondas Cerebrales

Un grupo de científicos de un laboratorio perteneciente a la Universidad de California se encuentra preparando, desde el año 2013, un dispositivo que es capaz de medir las ondas cerebrales y obviar así otros métodos de identificación.

Las Contraseñas en la Ficción

Las contraseñas informáticas son muy frecuentes en la fantasía, sobre todo en la ciencia ficción. Entre las más conocidas se encuentran las siguientes:

- Ábrete, Sésamo: Es la contraseña para abrir la caverna en el relato árabe anónimo “Alí Babá y los Cuarenta Ladrones”.

- Rumpelstiltskin: Denominación del duende de la magia, del cuento de hadas del mismo nombre.

- Otros ejemplos: Cuando Harry Potter facilita la contraseña de un cuadro con magia para poder entrar en su habitación.

- También en la película o el libro de “El Señor de los Anillos”, donde Gandalf intenta entrar en Minas Moria y la palabra clave para acceder es “Mellon”.

Generador Aleatorio de Contraseñas

Un generador de contraseñas informáticas aleatorias es un programa o un dispositivo de Hardware que acepta la información de uno que contenga de números aleatorios o pseudoaleatorios y automáticamente crea una clave. Este puede ser manual, y podrá utilizar los recursos al azar como dados o monedas, o bien puede ser computarizado.

Si bien existen varios modelos de generadores de contraseñas “aleatorias” en Internet, habitualmente tendrá la oportunidad de observar que hay un truco subyacente, ya que numerosos programas simulan la casualidad con una fiabilidad más bien escasa.

Es bastante común aconsejarle el uso de las herramientas de código abierto cuando sea posible, pues le permitirán verificar de forma autónoma la calidad de los mecanismos utilizados.

Resulta muy conveniente que tenga en cuenta que, el hecho de crear una contraseña aleatoria no asegura una buena protección, ya que, aunque sea poco probable, es factible producir una que pueda ser pirateada con facilidad extrema. En sí, no es indispensable que se genere por medio de un proceso perfecto, simplemente tiene que ser difícil de adivinar.